IT-Infrastruktur für mittelständische Unternehmen

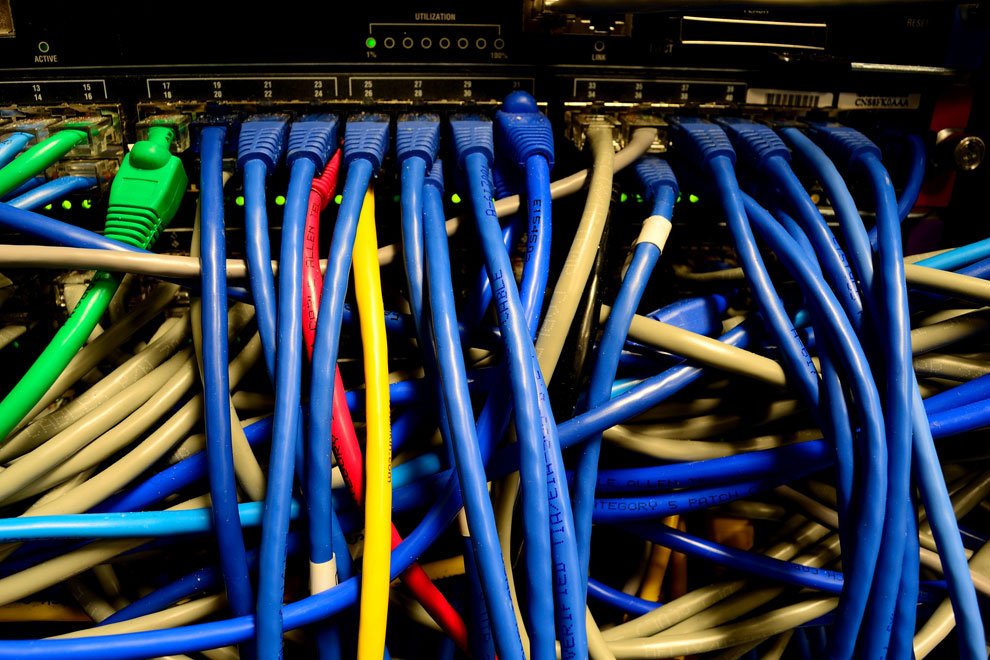

Die IT-Infrastruktur ist die Basis eines jeden Unternehmens. Sie sollte sehr genau geplant und strukturiert sein, damit der Betrieb effizient arbeiten kann. Auch die Wartung spielt dabei eine große Rolle. Der rasante technologische Fortschritt in den letzten Jahren stellt mittelständische Unternehmen vor immer größere Herausforderungen, um am Markt konkurrenzfähig zu bleiben.

IT-Infrastruktur – schnell, einfach und kostengünstig

Die wichtigen Punkte der IT-Infrastruktur eines mittelständischen Unternehmens sind Stabilität, Kostenersparnis, Automatisierung, Standardisierung und nicht zuletzt die Datensicherheit. Hier müssen Veränderungen her, vor allem wenn es darum geht, Kosten einzusparen. Die IT hat sich bis heute zu einem Kostenfaktor entwickelt, deren Wert für die Unternehmung messbar ist. Je effektiver, einfacher und flexibler die IT-Infrastruktur gestaltet ist, umso größer ist die Kostenersparnis. Dies gilt insbesondere dann, sofern nur wenige Mitarbeiter eingesetzt werden müssen. Hier kommt dann das sogenannte Outsourcing ins Spiel. Die IT muss rund um die Uhr funktionieren; das ist bei alleinigen „In-House-Lösungen“ meist mit hohem Personalaufwand und immer größeren Anforderungen an das Know-how verbunden.

IT-Probleme mittelständischer Unternehmen

Sicherheit: Schlechte Umsetzung anspruchsvoller Lösungen zur Angriffserkennung

Über die Hälfte der Mittelständler sind in puncto Sicherheit im Rückstand. Es fehlt an effektiven Sicherheitslösungen, die beispielsweise auch komplexe externe Angriffe wie Industriespionage abwehren können. Meist ist gar kein analytischer Ansatz vorhanden, und es mangelt schon an Tools zur Untersuchung.

Mobile Endgeräte werden nicht gesichert

Auch hier verfügen über die Hälfte der mittelständischen Unternehmen über keine Sicherung ihrer mobilen Endgeräte, oder sie ist schlichtweg schlecht umgesetzt. Dabei sind sämtliche Betriebsdaten gänzlich ungeschützt vor unerlaubtem Zugriff. Das wissen Hacker und nutzen diese Schwachstelle bevorzugt aus, um an fremde Daten zu kommen oder Schadsoftware einzubringen.

Unternehmen handeln erst, wenn es bereits zu spät ist

Alle sogenannte proaktive Maßnahmen haben zum Teil große Probleme in der Umsetzung. Hierzu zählen Security Audits, regelmäßige Kontrollen der Notfallpläne sowie Penetrationstests. Mittelständische Unternehmen treffen ohne Vorbereitung auf externe Angriffe. Maßnahmen zur Abwehr gibt es häufig nicht. In diesem Fall ist eine Reaktion bereits zu spät. Hier gilt es, im Vorfeld zu agieren. Sind präventive Maßnahmen im Vorfeld bereits getroffen, so können Verluste möglichst gering gehalten bis ganz verhindert werden.

Ohne Authentifizierung haben Angreifer leichtes Spiel

Die meisten mittelständischen Unternehmen verfügen nur über eine mangelhafte Authentifizierung. Die einzelnen Verfahren sind unsicher wie beispielsweise die sogenannte „Ein-Faktor-Authentifizierung“. Diese erleichtert einen Angriff enorm und öffnet den Zugang zum IT-System des Betriebes. Hier sollten sogenannte multifaktorielle Authentifizierungsverfahren eingesetzt werden, die mithilfe von USB-Tokens oder Smart-Cards arbeiten. Auch die biometrische Authentifizierung können Hacker abwehren und so zum Beispiel einen Phishing-Angriff verhindern.

Die Mitarbeiter sind nicht ausreichend sensibilisert

Ein weiteres Problem stellen Maßnahmen, die die Mitarbeiter in den Fokus stellen. Diese Maßnahmen gelten als unzureichend und mangelhaft. Verfügt das Unternehmen auch über eine solide Sicherheitslösung, so ist es doch möglich, aufgrund menschlichen Fehlverhaltens diese gänzlich auszuhebeln. Die Mitarbeiter eines Betriebes werden von Hackern grundsätzlich als Schwachstelle angesehen. Regelmäßige Schulungen und sogenannte Awareness-Kampagnen können effizient Abhilfe schaffen.

Sinnvolle Serverlösungen für eine stabile IT-Struktur

Die Serverinfrastruktur eines mittelständischen Unternehmens stellt mittlerweile die Basis für Hard- und Softwareanwendungen dar. Kein Betrieb hat noch die Möglichkeit, auf die individuell gestalteten Strukturen zu verzichten. Da das Budget für IT-Abteilungen meist sehr gering ausfällt, sind flexible und leistungsfähige Serverinstallationen notwendig, die Sie den immer größer werdenden Ansprüchen anpassen können. Eine Alternative zur eigenen IT-Abteilung sind externe Dienstleister für IT-Service und Netzwerkbetreuung.

Die Serverinfrastruktur eines mittelständischen Unternehmens stellt mittlerweile die Basis für Hard- und Softwareanwendungen dar. Kein Betrieb hat noch die Möglichkeit, auf die individuell gestalteten Strukturen zu verzichten. Da das Budget für IT-Abteilungen meist sehr gering ausfällt, sind flexible und leistungsfähige Serverinstallationen notwendig, die Sie den immer größer werdenden Ansprüchen anpassen können. Eine Alternative zur eigenen IT-Abteilung sind externe Dienstleister für IT-Service und Netzwerkbetreuung.

Der Entry Server

Die sogenannte Entry-Server gewährleisten den unkomplizierten Einstieg in die Welt der Server. Sie sind äußerst solide und bilden eine leicht zu bedienende Plattform für jedes kleine und mittelständische Unternehmen, um servergestützt zu arbeiten. Der Entry Server ist geräuscharm, kompakt und zudem sehr energieeffizient. Er kann auch ohne Probleme unmittelbar im Büro aufgestellt werden.

Der Midrange Server

Die sogenannte Midrange Server ermöglichen dem mittelständischen Unternehmen idealerweise die Bedienung einer Plattform, um kritische Anwendungen zu verwalten. Dabei gilt der Midrange Server als äußerst zukunftssicher. Dieses System ist sehr zuverlässig und flexibel, weist eine hohe Energieeffizienz auf und eignet sich optimal für Virtualisierungen. Das System kann langfristig eingesetzt werden, und die Betriebskosten sind verhältnismäßig niedrig. Außerdem lässt sich der Midrange Server besonders gut skalieren.

Der Enterprise Server

Die sogenannten Enterprise Server ermöglichen die Ausnutzung sämtlicher Rechnerressourcen, die auch für die Bewältigung hochkomplizierter Betriebsanwendungen notwendig sind. Sie sind im Hochleistungsbereich anzusiedeln und zeichnen sich hauptsächlich durch Intelligenz und Skalierbarkeit aus. Auch komplexe Anforderungen werden erfüllt und sind sehr zukunftssicher. Der Enterprise Server ist in jedem Fall die High-Performance-Lösung für mittelständische Unternehmen.

Fotos: ethernet switch: Open Grid Scheduler / Grid Engine | Flickr | CC0. Dell Server Rack. Foto: Jamison Judd | Flickr | CC BY 2.0.